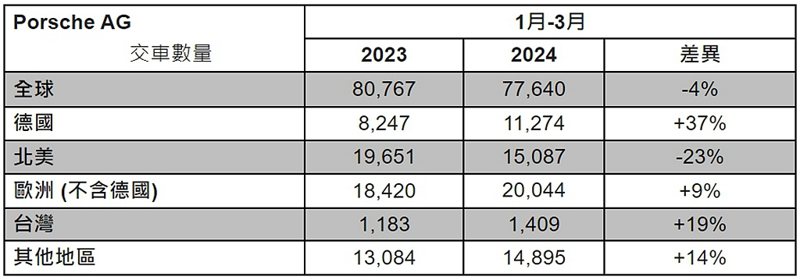

保時捷(Porsche)今年第一季度的交付數量保持穩定水準,整體來說,在今年第一季向全球客戶交付77,640部汽車。相較去年同期微幅下跌4%。而台灣保時捷(Porsche Taiwan)在2024年第一季度取得歷史性的佳績,共交付1,409部車、相較去年同期增長了19%。SUV車型的需求仍然強勁,Cayenne更是寫下的82%成長幅度。

受到市場對即將推出的純電版本的高度期待,Macan的接單數量也大幅成長(+126%)。電動跑車Taycan車系繼續保持其受歡迎的程度,年成長22%,其中Taycan Cross Turismo CUV的成績尤為強勁(+ 76%)。此外,經典的911跑車較去年同期成長一倍。而中置引擎跑車718車型則成長29%。值得一提的是,與去年相比718 Boxster的接單數量翻了四倍。Panamera在近期上市後,接單數量也增加24%。

台灣保時捷總裁Christian Nater表示:「台灣保時捷於今年第一季度的出色表現,具體證明台灣市場對保時捷品牌持續展現穩健的需求。保時捷旗下的多部產品,無論是歷久彌新的經典車型或象徵創新的全新車款皆展現卓越的成績,這不僅體現我們團隊的精神,也彰顯保時捷在台灣市場雋永的魅力。我們對今年的發展方向充滿信心。」

保時捷全球銷售及行銷執行董事會的成員Detlev von Platen表示:「2024年,我們正為迎接未來做足準備。總共六款車系中,保時捷將針對其中四款進行大幅更新,其中包括全電動的Macan、新款Panamera、Taycan與新款911。盡管新車型發表數量有所增加,且因北美市場監管要求導致的交付延遲,及中國市場目前仍然充滿挑戰,我們的交車數量仍持續維繫穩定水準。」

歐洲市場及其他海外市場的成長

保時捷今年第一季度在歐洲市場(德國除外)交付20,044部汽車,相較去年同期成長9%。在保時捷的本土市場德國交付數量更成長37%,共向客戶交付11,274部汽車。保時捷在北美市場向客戶交付15,087部汽車,下跌23%,主要為少數車型運輸海關出現延誤所致。 在海外及新興市場則交付14,895部汽車,成長14%。

全電動Macan需求強勁

保時捷Cayenne在第一季度交付數量最高(+20%),共計交出28,025部。保時捷Macan交付20,576部給客戶,相較去年同期下降14%,主因為去年同期銷量異常強勁。儘管如此,新一代純電SUV已接到多張訂單。首批車輛將於下半年交付給客戶。

保時捷經典的911跑車仍深受客戶歡迎:全球共售出12,892部(+17%)。Panamera則交付給6,139位客戶(-28%),銷量下滑原因估計與目前正進行的改款有關。Taycan的狀況也幾近相同,由於接近產品生命週期的尾聲,第一季度僅有4,236部全電動跑車Taycan交付給客戶,與去年同期相比下跌54%。近期發表的全新改款車型經過全面升級,擁有更強的性能與續航里程、加速更快、充電時間更短。預計於4月起首批車輛將開始交付給客戶。718 Boxster和718 Cayman車型交付數為5,772部,較去年同期成長20%。

Detlev von Platen表示:「透過我們極具吸引力的新車型,保時捷將於2024年度推出有史以來最強大的產品陣容,為我們的未來幾年做足準備。然而,在短時間內推出如此多的新車型實為相當大的挑戰。我們會嚴謹地面對這些考驗,僅而慎行。接下來的三個季度,保時捷將持續把重點放在以價值為導向的產品銷售上。」